V posledních měsících se stále častěji u našich zákazníků setkáváme s útoky pomocí tzv. Spear Phishingu. Dnešním článkem chceme upozornit na ožehavé téma podvodných e-mailů. Nevyžádané e-maily jsou s námi od doby co internetová síť umožnila posílání elektronické pošty a jsou zpravidla rozesílány bez konkrétnějšího cílení, tedy plošně. Patří sem typy jako Spam (zpravidla přijemcem nevyžádádaná obchodní a reklamní sdělení), přes Hoax (poplašné zprávy ve stylu řetězových e-mailů), až po Phishing e-maily, které se z nás snaží podvodným způsobem vylákat citlivé údaje, které mohou být následně proti nám zneužity. Tyto phishingové útoky však v posledních letech dostaly mnohem sofistikovanější podobu. Jejich rozesílání je nyní cílené a jejich provedení, co do obsahu, je personalizované podle cílové osoby. Tento typ phishingového e-mailu nazýváme Spear Phishing. Jedná se o typ útoku, kdy odesílatel/útočník zasílá podvodný e-mail konkrétní osobě v dané firmě (zpravidla vysoce postavenému zaměstnanci/manažerovi) jménem jiného zaměstnance této firmy.

Typické znaky Spear Phishingu jsou:

- E-mail je zaslán pouze jednomu příjemci

- E-mail neobsahuje odkaz do internetu

- E-mail přijde od osoby nebo firmy, kterou znáte

- Není požadováno zadání žádných údajů

- E-mail často obsahuje důvěryhodnou přílohu

- E-mail neobsahuje (neúmyslné) chyby

- Cílem je získání citlivých informací, návod k provedení nějakého úkonu

Příklad z praxe

Na tomto konkrétním příkladu si ukážeme, jak může takový Spear Phishingový útok vypadat, rozebereme jej a povíme si jak nejlépe eliminovat jeho dopad. Vzorový příklad je pouze jeden z mnoha. Tyto útoky však mají společné hlavní identifikátory a liší se jen v drobnostech.

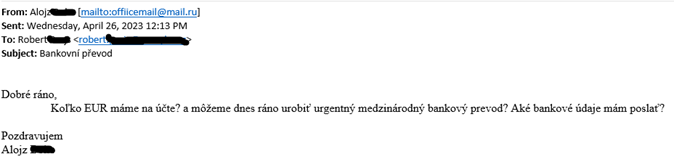

Příchozí e-mail:

Analýza e-mailu:

- E-mail je technicky nezávadný. To znamená, že splňuje všechny parametry a podmínky pro to, aby nebyl označen jako SPAM – tento typ e-mailu je těžko zachytitelný spamovým filtrem, protože nevykazuje žádné typické znaky klasického phishingového e-mailu (adresa odesílatele nebo SMTP serveru není na žádném blacklistu, e-mail neobsahuje odkazy do internetu, e-mail není rozesílaný ve větším množství, …)

- Pro příjemce se e-mail jeví jako standardní každodenní komunikace od kolegy s uvedeným Display Name „Aloiz Xxxxxx“. Byť je odeslán z adresy officemail@mail.ru (v jiných případech se shoduje i e-mailová adresa!!!)

- Útočník předem věděl „od koho“ a „komu“ má být e-mail doručený, a v tomto případě i to, že pan Alojz komunikuje slovensky, byť se jedná o českou firmu

Jak se útočník k těmto informacím mohl dostat:

- Mohl odposlechnout jméno/heslo do účtu některého z uživatelů na veřejné wi-fi (hotely, benzínky, restaurace, letiště, …)

- V počítači uživatele může být závadný software a provoz je odposloucháván přímo na zařízení

- Sledoval komunikaci na sociálních sítích nebo informace na firemním webu

- Za analýzou chování a vyhodnocováním dat dnes nemusí být člověk, ale může to být robot, AI

- Odposlech interní komunikace zjevně pobíhal delší dobu

Jak se napadení formou Spear Phishingu bránit

Z pohledu uživatele:

- Nepovolovat makra v programech (zejména Microsoft Office). V případě, že je použití maker vyžadováno, vždy před jejich povolením ověřit původ dokumentu jeho odesílatele

- Slepě neotevírat přílohy a odkazy v emailech, zejména od neznámých odesílatelů

- Kontrolovat e-mailovou adresu v případě urgentních nebo neobvyklých požadavků (zaplacení faktury, žádost o důvěrné informace), případně si u žadatele požadavek ověřit jinak, než odpovědí na daný e-mail

- V případě nejistoty nebo podezření o škodlivosti e-mailu kontaktovat IT oddělení nebo jiné zodpovědné pracoviště a osoby

- Omezit sdílení informací o zaměstnání na sociálních sítích a vyhnout se sdílení informací o hierarchii společnosti a bezpečnostních a administrativních procesech

Z pohledu správce IT:

- Omezit přístup útočníka k uživateli – sofistikovanější útočníci ve svých spear-phishingových e-mailech falšují své adresy tak, aby vypadaly stejně jako adresy v rámci organizace (spoofing). Tuto techniku lze ztížit pomocí tzv. antispoofing nástrojů. Jde o technologii DMARC (Domain Message Authentication Reporting and Conformance), která ověřuje odesílatelovu doménu, a technologie DKIM (DomainKeys Identified Mail) a SPF (Sender Policy Framework).

- Pomoci uživatelům identifikovat a nahlásit podezřelý e-mail – cílem tohoto kroku je vytvořit v rámci organizace prostředí, ve kterém se zaměstnanci nebudou obávat nahlásit podezřelý e-mail. K tomu je potřeba v rámci organizace jasně vymezit osobu nebo osoby, kterým lze takové e-maily nahlásit (a jak) a informovat o tom zaměstnance. Vzhledem ke stále vzrůstající sofistikovanosti Spear Phishingu je nerealistické očekávat, že uživatelé identifikují 100 % škodlivých e-mailů, ale i minimální školení a seznámení s realitou hrozby může přispět ke snížení rizika.

- Ochrana organizace před dopady úspěšných phishingových útoků – pokud včasná detekce hrozby selže, je třeba minimalizovat následky úspěšného útoku. Zde platí univerzální zásady kybernetické bezpečnosti, které se neomezují pouze na Spear Phishing:

- V systémech by měl být instalovaný legální a podporovaný software aktualizovaný na nejnovější verze

- Administrátorské účty by měly být limitovány na základě nutné potřeby a nemělo by být možné je používat pro emailovou komunikaci nebo surfování po internetu

- Používat vícefaktorové ověření (MFA) – všechny licence Microsoft 365

- Kontrola koncových zařízení ve firmě se zaměřením na antivirovou ochranu (Microsoft Defender for business)

- Využití funkce Conditional Acces, který je součástí licencí Microsoft 365 Business Premium (tato licence obsahuji celou sadu bezpečnostních prvků ochrany Microsoft Defender for Business a Microsoft Intune)

- Odfiltrovat nežádoucí provoz ze specifických domén na úrovni Microsoft Exchange Online správným nastavením parametrů DMARC, DKIM a SPF

- Možnost využití služby Safelinks (Microsoft Defender for business)

- Zvážit centrální správu koncových zařízení a definovat, co musí každé koncové zařízení splňovat, aby se mohlo do firemní sítě připojit, a další (Microsoft Intune)

- Zvážit zabezpečení mobilních zařízením, pokud je uživatelé využívají pro firemní data (Microsoft Intune)

- Vytvářet pravidelné zálohy dat v případě jejich kompromitace nebo ztráty

- Pravidelně provádět hodnocení toho, zda uživatel potřebuje všechna přístupová práva, která má

- Průběžně mazat účty osob, které již nepůsobí v organizaci

- Omezení maker pro Microsoft Office

- Rychlá reakce na incidenty

Je evidentní, že chránit firemní data je stěžejní na straně správce IT infrastruktury, který k tomu má dostatek vhodných nástrojů. Výčet bodů je skutečně dlouhý, ale z velké části je lze jednoduše pokrýt licencemi Microsoft 365 a jejich správným využitím. Více se o možnostech zabezpečení můžete dozvědět článcích a videích na našem Blogu a YouTube kanálu. Případně se obrátit přímo na nás prostřednictvím e-mailu support@dataclue.cz

Bezpečnost vašich firemních dat a IT infrastruktury je rozhodně na prvním místě, protože IT infrastruktura zasahuje do všech oblastí vaší firmy (obchod, ekonomické oddělení, management, výroba a další). Každá tato oblast využívá a generuje firemní data a je jen na vás, jak zodpovědně budete svá data chránit. My vám umíme doporučit vhodné postupy a pomoct nasadit ochranné prvky tak, aby byly jednak funkční, zbytečně neomezovaly uživatele při jejich práci a byly také finančně efektivní. Vždy je třeba nalézt soulad mezi těmito třemi parametry. Jen poté může být firemní politika zvýšené ochrany dat pozitivně přijata a dodržována všemi zaměstnanci a odpovědnými osobami.

Komentáře jsou uzavřeny.